Uwaga na fałszywe aktualizacje systemu Windows – to może być atak ransomware

Większość próbek ransomware Big Head, które analizował zespół FortiGuard Labs, została przesłana ze Stanów Zjednoczonych. Inne oprogramowanie ransomware używane przez tego samego atakującego było przesłane również z USA oraz krajów europejskich.

Inżynierowie z FortiGuard Labs poddali analizie dwa warianty ransomware Big Head, nazwane A i B.

Wariant A szyfruje pliki

Po uruchomieniu wariantu A ransomware Big Head wyświetla fałszywy ekran aktualizacji systemu Windows, aby oszukać użytkowników, że na ich urządzeniu trwają „legalne” procesy, podczas gdy w tle działa złośliwe oprogramowanie.

Fałszywa aktualizacja trwa około 30 sekund i jest automatycznie zamykana. Zanim jednak proces zostanie zakończony, oprogramowanie ransomware zdąży zaszyfrować pliki na zainfekowanych komputerach i losowo zmienić ich nazwy.

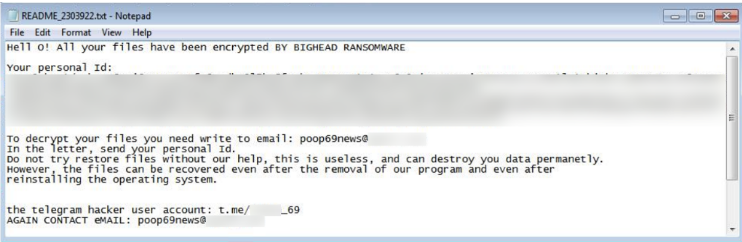

Następnie ransomware otwiera notatkę z żądaniem okupu (tzw. ransom note) o nazwie „README_[losowa siedmiocyfrowa liczba].txt”, która żąda od ofiar skontaktowania się z atakującym za pośrednictwem poczty e-mail lub aplikacji Telegram w celu odszyfrowania plików.

Ilustracja 1. Notatka z żądaniem okupu umieszczona na urządzeniu ofiary przez wariant A ransomware Big Head

Zaobserwowano też, że wariant A pozostawia również inną wersję notatki, zawierającą adres Bitcoin atakującego w celu „natychmiastowej zapłaty okupu”.

Wariant B – 1 bitcoin za odzyskanie danych

Analizy FortiGuard Labs wykazały, że wariant B oprogramowania Big Head nie zaszyfrował żadnych plików w środowisku testowym, chociaż został do tego zaprojektowany. Jak wynika z badań, w celu uruchomienia szyfrowania plików wykorzystywany jest plik PowerShell o nazwie „cry.ps1”. Jednak w niektórych przypadkach nie trafia on na komputer ofiary i nie dochodzi do zaszyfrowania danych.

Nie powstrzymuje to jednak wariantu B przed zastąpieniem tapety pulpitu własną, zawierającą notatkę o konieczności zapłacenia okupu. Podobnie jak w wariancie A, notatka informuje o potrzebie kontaktu ofiary z atakującym przy użyciu tego samego adresu e-mail lub kanału na Telegramie. Jednak w notatce w wariancie B zawarta jest informacja o wysokości opłaty okupu, która wynosi jednego Bitcoina, czyli ponad 120 tys. zł.

Ilustracja 2. Tapeta na pulpicie umieszczona na urządzeniu ofiary przez wariant B ransomware Big Head

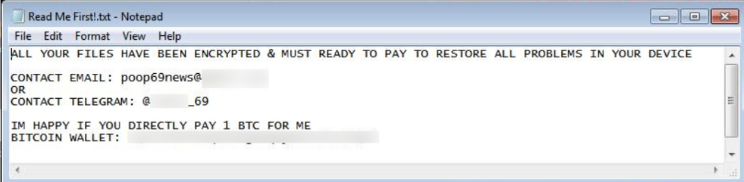

Wariant B osobno umieszcza na urządzeniu ofiary notatkę oznaczoną jako „Read Me First!.txt” z taką samą wiadomością o okupie jak tapeta.

Ilustracja 3. Notatka z żądaniem okupu umieszczona na urządzeniu ofiary przez wariant B ransomware Big Head

Ilustracja 3. Notatka z żądaniem okupu umieszczona na urządzeniu ofiary przez wariant B ransomware Big Head

Wariant B próbuje również otworzyć stronę atakującego na platformie Github w domyślnej przeglądarce internetowej. Strona jest jednak niedostępna, ponieważ została usunięta lub zamknięta.

Wariant C?

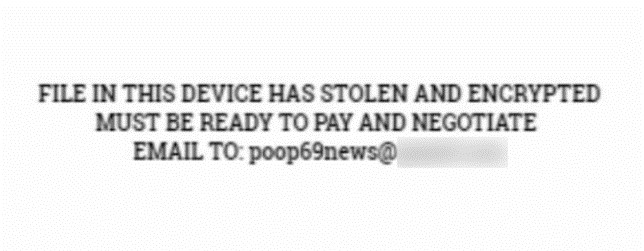

Zespół FortiGuard Labs zidentyfikował również inny wariant oprogramowania ransomware. Na podstawie portfela Bitcoin i adresu e-mail stwierdzono, że był prawdopodobnie używany przez tego samego atakującego. To oprogramowanie ransomware zostało również przesłane do publicznie dostępnej usługi skanowania plików w maju 2023 r., czyli w tym samym miesiącu, w którym udostępniono wersje A i B ransomware Big Head. Trzeci analizowany przez FortiGuard Labs wariant ransomware szyfruje pliki i dołącza kontaktowy adres e-mail atakującego „poop69new@[usunięto]” do nazw plików. Zastępuje również tapetę pulpitu własną, która zawiera notatkę o konieczności zapłacenia okupu.

Ilustracja 4. Tapeta na pulpicie umieszczona na urządzeniu ofiary przez inne oprogramowanie ransomware pochodzące od tego samego atakującego

Ten typ złośliwego oprogramowania pozostawia również na komputerze ofiary alternatywną notatkę dotyczącą okupu, pod nazwą „read_it.txt”.

Jak reagować na ransomware?

Takie instytucje jak CISA (Cybersecurity & Infrastracture Security Agency) czy FBI ostrzegają ofiary ataków ransomware przed płaceniem okupu, ponieważ płatność nie gwarantuje odzyskania plików. Zdaniem reprezentujących organy ścigania autorów porad, opłacanie okupów może również ośmielić przestępców do atakowania większej liczby podmiotów, zachęcić inne instytucje przestępcze do dystrybucji oprogramowania ransomware lub sfinansować potencjalnie nielegalne działania.

Chcąc zminimalizować ryzyko zainfekowania komputera oprogramowaniem ransomware trzeba pamiętać o podstawowych zasadach cyberhigieny, jak nieklikanie w linki w wiadomościach phishingowych czy pobieranie aplikacji tylko z oficjalnych stron producentów. Eksperci przypominają też, że incydenty związane z naruszeniem cyberbezpieczeństwa można zgłaszać na stronie CERT.

Obraz Gerd Altmann z Pixabay